当前位置:首页 > PWN > PWN

影:高级PWN实战视频教程

![]() 发布时间:2022-01-12 09:38:50

作者:安全点

出处:安全点

发布时间:2022-01-12 09:38:50

作者:安全点

出处:安全点

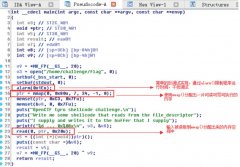

本页主要介绍由影主讲的“高级PWN实战视频教程”的相关内容,包括讲师简介、视频目录、知识框架和课程要点等内容。

本文目录如下:

一、讲师影简介

二、PWN视频教程Linux PWN部分:通用基础、栈溢出、堆溢出

三、PWN视频教程Windows PWN部分:通用基础、Windows PWN

(本文约5100字,图片1张,阅读全文大约需要5-7分钟)

一、讲师林影简介

影:主要从事病毒木马样本分析和攻击溯源等工作,擅长X86汇编、逆向工程和PWN,对Linux漏洞和利用有深入研究,参与众多项目及相关的安全培训。

在信息安全领域有超过10年的工作经验,曾参与黑客基地、木马帝国等网络安全站点管理工作。

1.林影部分专业资质

CISSP(国际注册信息系统安全专家)

CISM(国际注册信息安全经理)

CISA(国际注册信息系统审计师)

CDPSE(国际注册数据隐私安全专家)

OSCP(Offensive Security认证专业人员)

CISP-PTS(国家注册渗透测试专家)

CISP(国家注册信息安全专业人员)

CISI(国家注册信息安全讲师)

ITIL4 Managing Professional(IT服务管理 管理从业者级)

PRINCE2 Practitioner(受控环境下的项目管理 从业者级)

ISO27001 Foundation(信息安全管理体系 基础级)

***NP(思科认证网络专业人员)

RHCE(红帽认证工程师)

JNCIS(瞻博网络认证专业人员)

网络工程师(软考)

2.影部分项目经验

北美某境外APT组织攻击溯源

东南亚某境外APT组织攻击溯源

西欧某境外APT组织勒索病毒溯源

某省国开行渗透测试项目

成都某银行渗透测试项目

某证券公司渗透测试项目

某高校渗透测试项目

上海某银行渗透测试项目

广州某银行信息安全风险评估项目

某省移动安全评估与安全加固服务项目

某省联通渗透测试项目

某市电子政务系统风险分析分析项目

某国家项目应急联动系统设计项目

某集团整体安全解决方案项目

某集团网络组建比武竞赛培训

某集团网络攻防竞赛培训

某商业银行信息安全内训

某商业银行安全意识内训

某保险公司信息安全意识内训

某保险公司安全意识内训

某基金信息安全培训

某政策性银行信息安全规划内训

某政策性银行信息安全内训

某部委安全意识内训

某海关信息安全意识内训

某商业银行安全意识培训

某省移动CTF比赛内训

某银行省分行CTF比赛内训

某高校安全意识内训

某市网信办护网内训

针对黑灰产行业分析与研判内训

二、PWN视频教程Linux PWN部分:通用基础、栈溢出、堆溢出

1.Linux PWN通用基础

(1)汇编语言

汇编语之数据表示

汇编语言之逻辑运算

汇编语言之寄存器

汇编语言之内存

汇编语言之基本指令

汇编语言之函数调用

汇编语言之堆栈

汇编语言之语句

(2)工具使用

IDA基础操作

gdb基础操作

pwntools基础知识

……

2.Linux PWN(栈溢出)

(1)栈溢出基础

栈的基础知识

栈溢出基础知识

栈溢出基础案例

栈的保护机制

栈帧劫持

字符的发送与接收

符号剥离

获取libc基址

(2)shellcode利用

shellcode基础知识

shellcode基础案例

shellcode的部署和拆分

shellcode绕过禁用system限制

shellcode绕过可见字符限制

shellcode绕过字母和数字限制

shellcode绕过64位沙箱限制

shellcode绕过综合限制

(3)ROP

ROP基础知识

ROP实战案例

ROP的嵌套利用

ROP中的万能gadget

ROP中的jmp esp

ROP中的修改栈帧

ROP结合栈帧劫持

(4)格式化字符串

格式化字符串基础知识

利用格式化字符串泄露地址

利用格式化字符串篡改地址

(5)绕过PIE保护

通过爆破绕过PIE保护

通过泄露地址绕过PIE保护

通过vsyscall/vdso绕过PIE保护

通过猜测libc基址绕过PIE保护

(6)绕过Stack Canary保护

通过爆破绕过Stack Canary保护

通过泄露内容绕过Stack Canary保护

通过篡改stack_chk_fail绕过Stack Canary保护

通过触发stack smashing detected绕过Stack Canary保护

通过TLS线程局部存储攻击绕过Stack Canary保护

(7)SROP

SROP基础知识

SROP实战案例

(8)BROP

BROP基础知识

BROP实战案例

(9)Ret2dl_resolve攻击

ELF文件结构

符号解析与重定位

动态链接

GOT表和PLT表与延迟绑定

Ret2dl_resolve基础

伪造.dynstr节地址

伪造link_map结构

ROPutils使用

……

3.Linux PWN(堆溢出)

(1)堆溢出基础

堆的分配与释放

堆溢出的原理

Unlink

(2)UAF

UAF基础知识

UAF实战案例

(3)Off by one

Off by one原理

Off by one实战案例

Off by null实战案例

(4)Fastbin attack

Fastbin attack实战案例

Find_fake_fast找寻

Fastbin dup consolidate

(5)Unsorted bin attack

Unsorted bin attack原理

Unsorted bin attack实战案例

(6)Largebin attack

Largebin attack原理

篡改bk_nexsize

篡改bk&bk_nextsize

(7)篡改Global_max_fast

Global_max_fast原理

Global_max_fast实战案例

(8)伸缩Chunk

Shrink the chunk

Chunk overlap

Extend the chunk

(9)IO_FILE

IO_FILE基础知识

劫持vtable&FSOP原理

绕过vtable check原理

任意地址读写原理

篡改_IO_str_finish

劫持_IO_list_all

篡改_IO_str_overflow

IO_FILE_chain双链表

绕过_IO_wide_data

绕过vtable check

任意地址写

任意地址读写

(10)House of x

House of spirit

House of force

House of einherjar

House of roman

House of rabbit

House of storm

House of orange

(11)下标溢出

数组下标溢出

Fastbin下标溢出

(12)劫持Top Chunk

劫持top chunk控制堆分配

劫持top chunk覆盖free_hook

(13)劫持函数

劫持realloc_hook

劫持dl_open_hook

(14)堆喷

堆喷原理

堆喷实战案例

(15)Tcache基础

Tcache基础知识

Tcache漏洞产生原理

glibc-2.29及其更高版本中的Tcache保护机制

(16)Tcache dup(glibc-2.27)

Tcache dup原理

通过double free进行Tcache dup

通过off by null进行Tcache dup

通过chunk overlap进行Tcache dup

通过IO_file进行Tcache dup

(17)Tcache posioning(glibc-2.27)

Tcache posioning原理

通过UAF进行Tcache posioning

通过IO_file进行Tcache posioning

通过fastbin进行Tcache posioning

(18)绕过glibc-2.29保护机制

通过off by null绕过glibc-2.29保护机制

通过chunk overlapping绕过glibc-2.29保护机制

通过off by one绕过glibc-2.29保护机制

通过fastbin padding绕过glibc-2.29保护机制

通过篡改.got.plt表绕过glibc-2.29保护机制

(19)House of lore(glibc-2.29)

House of lore原理

House of lore实战案例

(20)Tcache stashing unlink attack(glibc-2.29)

Tcache stashing unlink原理

Tcache stashing unlink实战案例

(21)Tcache perthread corruption(glibc-2.29)

Tcache perthread corruption原理

Tcache perthread corruption实战案例

(22)Tcache中的其他实战案例(glibc-2.29)

Tcache栈帧劫持

Tcache篡改global_max_fast

Tcache篡改smallbin chains

Tcache largebin attack

Tcache partial write largebin remain

……

三、PWN视频教程Windows PWN部分:通用基础、Windows PWN

1.Windows PWN通用基础

(1)工具使用

olldbg基础操作

x64dbg基础操作

immunity debugger基础操作

(2)PE文件结构

基础知识

DOS头

NT头

数据目录表

节表

导入表

绑定导入表

导出表

重定位表

延迟导入表

资源表

创建PE

优化PE

……

2.Windows PWN

(1)栈溢出基础

基础知识

内存保护机制

(2)栈溢出利用

基本流程

跳过干扰字符

Egg Hunter利用

SHE利用

文件Fuzz

unicode编码

ROP基础

手工定位offset

Hex编码

手工编写shellcode

(3)绕过GS保护

利用SEH绕过GS保护

攻击虚函数指针绕过GS保护

通过替换cookie绕过GS保护

(4)绕过SafeSEH保护

利用非加载模块绕过SafeSEH

利用未启用保护的模块绕过SafeSEH

(5)绕过DEP保护

通过NtSetInformationProcess函数绕过DEP保护

通过VirtualAlloc函数绕过DEP保护

通过SetProcessDEPPolicy函数绕过DEP保护

通过VirtualProtect函数绕过DEP保护

通过WriteProcessMemory函数绕过DEP保护

构建ROP Chain绕过DEP保护

ROP结合EggHunter劫持SEH绕过DEP保护

(6)绕过ASLR保护

利用未启用ASLR的模块绕过ASLR保护

利用未启用ASLR的模块并结合SEH绕过ASLR保护

通过计算相对偏移绕过ASLR保护

通过VirtualAlloc函数开辟空间绕过ASLR保护

通过VirtualProtect函数修改属性绕过ASLR保护

(7)绕过SEHOP保护

伪造 SEH链表绕过SEHOP保护

利用未启用SEHOP的模块绕过SEHOP保护

……

本次影主讲的“高级PWN实战视频教程”主要目的是通过完善的PWN技术层次梳理,并且通过实战视频教学的方式,让学员快速上手,建立PWN完整技术体系。

评论

- 掐指一算 评论: 牛!

上一篇:针对函数重定位流程的几种攻击

下一篇:没有了

PWN栏目最多关注

Pwn攻防环境部署

Pwn攻防环境部署